INSTALACIÓN

El servicio de Nombres de Dominio nos permitirá

resolver todas las direcciones IP de nuestra red interna en el dominio

"iespoligonosur.org", así pues procederemos en este instante a

instalar dicho servicio.

Para llevar a cabo el proceso accederemos a la ventana

de Administración

del servidor, y una vez en ella nos situaremos sobre el apartado Funciones

ubicado en la zona superior izquierda de la misma, para a continuación hacer

clic sobre el enlace Agregar funciones ubicado en la zona derecha de

dicha ventana.

A continuación se mostrará la siguiente ventana, donde te da información

sobre el asistente, se pulsa el botón de Siguiente.

En la siguiente ventana, es donde se detallan las funciones que podrá

realizar nuestro equipo, activando en nuestro caso la casilla de Servidor DNS, tras lo cual pulsaremos sobre el

botón Siguiente.

En la siguiente ventana se nos informa de las características de la función

que estamos a punto de instalar, así como de los requisitos y configuraciones

que precisamos para instalar el servicio correspondiente; en dicha ventana

pulsaremos directamente sobre el botón Siguiente.

El asistente

de instalación del servicio solicitado, nos informa de que está preparado para

instalarlo con las configuraciones especificadas, así pues pulsaremos en dicha

ventana sobre el botón Instalar para

dar comienzo de modo efectivo al proceso de instalación.

El proceso de

instalación dará comienzo pues según lo previsto.

Una vez

concluido el proceso de instalación del servidor DNS, se nos informa de que

dicho proceso se ha efectuado correctamente; cerraremos el asistente de

instalación pulsando sobre el botón Cerrar en

la ventana de la imagen inferior.

De vuelta a la

ventana de Administrador

del servidor, podremos comprobar que ha sido instalado el Servidor

DNS.

Vamos a

definir la red, para ello vamos a inicio, panel de control, centro de redes y recursos compartidos,

administrar

conexiones de red, y pulsando con el botón derecho propiedades

sobre conexión

de área local, dentro de Protocolo de internet versión 4, en propiedades,

definimos la nueva red.

CONFIGURACIÓN

Nos situamos sobre el servidor para definir las zonas

directas y las zonas inversas.

Le damos al más, y situándonos sobre las zonas de búsqueda

directa, volvemos a pulsar el más, para que se nos abra la ventana para agregar

una zona nueva y pulsamos con el botón derecho del ratón y pulsamos en zona

nueva.

Sale un

asistente y en el elegimos la zona principal que es la que te viene por defecto,

y como este es el dns primario, es la que marcamos.

Definimos el

nombre de la zona, que en nuestro caso es miempresa.org

Y se sigue con el asistente, hasta que se finaliza y queda la zona creada.

Ya queda

creada la nueva zona.

Nos metemos

dentro de ella, pinchándola dos veces, para describir, los registros SOA, NS y

HOST que correspondan. El registro SOA lo dejamos como viene, además pinchando

sobre él y por defecto ya viene marcado en transferencia de zona que permite

las transferencias de zona.

En el registro

NS definimos los dos dns. Para ello pulsamos dos veces sobre él. Quitamos el

que viene por defecto y agregamos los que correspondan.

Ponemos el

nombre de dominio completo y la dirección IP que le corresponde.

Antes de

añadir los host, siguiendo el asistente creamos la zona inversa, para que

cuando marquemos el puntero herede los host que se le añadan, la forma de

hacerlo es igual que antes, siguiendo los pasos del asistente.

Elegimos la

zona principal, en la siguiente ventana la zona de búsqueda inversa para IPv4.

Definimos el

id de red 10.0.0.

Permitimos

actualizaciones dinámicas.

Y finalizamos

el asistente ya con la zona creada.

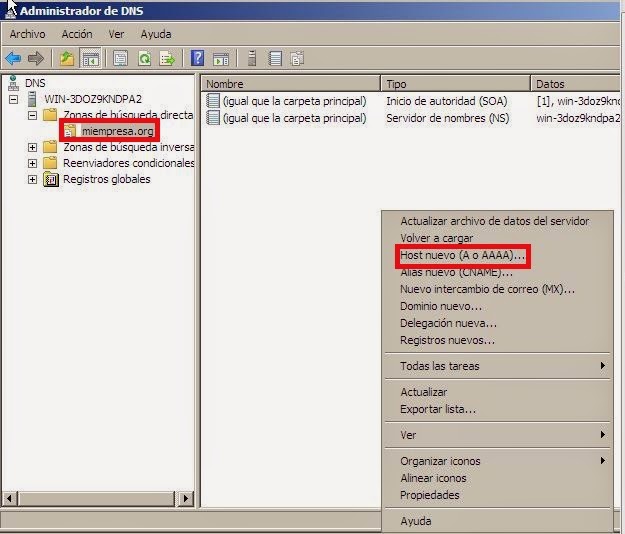

Nos ponemos

sobre cualquier parte de la zona derecha en blanco para añadir los host.

Y vamos

añadiendo los host uno a uno y poniendo la dirección que les corresponde. Y

marcando el registro del puntero, para que cuando creemos las zonas inversas se

trasladen directamente sin tenerlas que meter manualmente.

Y cuando se

haya acabado de introducir host se le da a realizado.

Ahora añadimos

al igual que hemos hecho con esta zona las siguientes, se las puede definir

como subdominios de esta zona de esa forma lo único que hay que ir añadiendo

son los host correspondientes y para ello nos vamos sobre la zona de

miempresa.org y pinchamos sobre dominio nuevo.

Y entrando en

él lo que hacemos es crear los host que correspondan y como es un subdominio de

miempresa.org, hereda tanto el registro SOA como los NS.

Al igual que

antes definimos los servidores de nombre en las zonas inversas, los host

directamente los ha heredado, no ha sido necesario meterlos.

Y lo mismo con

las otras zonas inversas.

Ahora

comprobamos que el dns funciona correctamente. Para ello nos vamos a la consola

y con nslookup,

vamos probando direcciones.

CONFIGURACIÓN DE UN DNS SECUNDARIO

Vamos ahora a

habilitar un dns secundario, para ello, abrimos otro server y le configuramos

la red, para que ambos se encuentren en la misma red, y para que no nos de

problemas deshabilitamos los firewall en ambas máquinas.

Lo más rápido

es clonar la máquina que ya tenemos creada pero no nos podemos olvidar de

reiniciar la dirección MAC de todas las tarjetas de red, para que no nos de

problemas.

Lo que hacemos

ahora es seguir el asistente como hicimos antes y lo que elegimos en esta

ocasión es la zona secundaria, en cada zona que creemos, de la misma forma a

como lo hemos hecho en el dns primario.

Ponemos el

nombre de la zona.

Ponemos la

dirección ip del dns primario y finalizamos.

Al actualizar,

vuelca todos los datos del dns primario.

Con las zonas

inversas lo hacemos igual que antes y al actualizar después de crearlas vuelca

los datos del dns primario.

Ahora nos

vamos a la terminal para comprobar a través del nslookup que todo funciona a

la perfección.

Cambiamos el

archivo SOA en el dns primario según las indicaciones del ejercicio

Y se comprueba

en el dns secundario que una vez actualizado se refleja el cambio.