CONFIGURACIÓN DE RED

CONFIGURACIÓN DEL CORTAFUEGOS

Lo primero que hacemos es la configuración de red.

Para ello, nos vamos al virtual box, a archivo, preferencias, red, redes sólo-anfitrión, en el detalle

ponemos la dirección de red 192.168.56.1.

Hay que configurar la máquina con dos interfaces,

ponemos una en adaptador puente y la

otra en red interna.

Iniciamos el pfsense.

Cambiamos la dirección de la LAN para darle la 192.168.56.2 o dejarla por dhcp en el

cliente.

Para ello elegimos la opción 2.

Elegimos un cliente, en este caso, cogemos un Windows

xp y en la configuración de red tenemos dos opciones, o ponerla por dhcp o

ponerla manualmente en este caso como ya he definido el rango lo dejo por dhcp

para que me asigne una dirección.

Si en el navegador del cliente ponemos la dirección

192.168.56.2 entramos a través de la LAN al pfsense.

Y una vez dentro, empezamos a configurarlo.

CONFIGURACIÓN DEL CORTAFUEGOS

Lo primero que hacemos es irnos a

Interfaces

WAN y

desbloquear las dos casillas del final y luego deshabilitamos y volvemos a

habilitar.

Si

intentamos entrar con el navegador a través de la WAN en el pfsense no podremos

entrar porque está configurado de forma que no podamos entrar a menos que

modifiquemos las reglas. Entonces vamos a crear una regla que nos permita

entrar a través de la WAN y trabajar a través de la máquina real.

Para ello nos vamos a firewall rules y le damos al botón de añadir una

nueva regla.

Después

de poner todos los apartados como corresponden, la regla se crea.

De

esta forma ya podemos entrar a través del navegador de la máquina real.

Si

quisiéramos, podemos impedir que desde la red interna se pueda acceder a internet

desmarcando las pestañas de la izquierda, de esta forma, le impedimos el acceso

tanto por la IPv4 como por la IPv6.

Vamos

ahora a habilitar la WAN de forma segura, y para ello hay que añadir otra regla

y para ello lo que hacemos es duplicar la anterior, ya que es igual solo que lo

que cambia es el puerto para utilizar el https.

Y

una vez añadida esta regla, nos vamos a System, advance y lo ponemos en https. De esta forma nos podemos

conectar de forma segura.

Crear una regla para hacer que cualquier equipo de la

LAN se conecte a internet a través del puerto correspondiente.

Lo

primero que hacemos es desactivar las que permiten navegar mediante ipv4 e ipv6

cualquier interfaz a través de cualquier puerto, de esta forma los clientes no

pueden navegar por internet.

Para

mayor comodidad vamos a crear un alias con los puertos de navegación web, que

serían el 80 y el 443. Para ello nos vamos a firewall, aliases y dentro de esa ventana a ports y

le damos a añadir

nuevo alias.

Se

le da un nombre para identificarlos, se añaden los puertos que quieras poner en

el alias y se da una descripción.

Nos

vamos ahora a firewall,

rules,

y añadimos

una nueva regla, con ese alias. El protocolo que usan tanto http como https es tcp, y

tanto origen como destino, ponemos cualquiera. Si queremos especificar más se pondría desde LAN net. Y al final ponemos una descripción.

A

parte de esta regla necesita otra en la que habilite el dns que usa el protocolo tcp/udp.

Conectarnos por ssh desde la LAN a un equipo de la

WAN.

Para

ello tenemos que crear una nueva regla, en la que se permita ssh porque si no,

no se podrá hacer la conexión. El protocolo que utiliza es TCP/UDP, el origen ponemos cualquiera o especificando mas LAN net y el destino, si sabemos el equipo con el

que queremos hacer la conexión ssh lo ponemos y si no, se pone cualquiera.

Permitir

hacer ping desde un equipo de la LAN al pfsense. Para ello, tenemos que crear

otra regla, en la que el protocolo es ICMP el origen cualquiera o LAN net y el destino es cualquiera o LAN address.

Aunque si quieres hacerlo más restrictivo y que solo pueda hacer ping a la LAN

del pfsense en el destino habría que poner LAN address.

Vamos

ahora a añadir una tercera interfaz al pfsense que va a estar en red interna,

en una red interna distinta a la de la LAN y a la cual consideraremos como DMZ.

Primero para identificarlas mejor, vamos a cambiar el

nombre de la red interna del adaptador 2 y vamos a llamarla LAN.

Lo siguiente

que hacemos es añadir la 3 interfaz en el virtual box. La vamos a poner en la

red 192.168.250.0 y la vamos a llamar DMZ.

Vamos

ahora a abrir la máquina donde está la LAN, elegir la red correspondiente en el

virtual box y darle una nueva red, la 192.168.150.2.

Vamos

a coger un Ubuntu para la DMZ y hare lo mismo, escogeré la interfaz en red

interna la DMZ y le daré la red.

Configuramos

la red en la máquina DMZ a través de /etc/network/interfaces.

Subimos

y bajamos la interfaz y comprobamos.

Encendemos

ahora el pfsense y nos metemos a la WAN a través del navegador y ahí es donde

vamos a cambiar la red de la LAN y a crear la tercera interfaz la DMZ.

Vamos

a modificar primero la red de la LAN y para ello nos vamos a interfaces,

assing

y pinchamos sobre la LAN.

Mantenemos

todo igual y en IPv4 ponemos la nueva red, salvamos y aplicamos cambios.

Volvemos

para atrás y pinchamos en el botón de la derecha para añadir una nueva

interfaz.

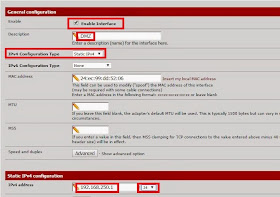

Te

crea la nueva interfaz y la denomina OPT1, con lo cual pinchamos sobre ella,

para denominarla con otro nombre y darle la dirección de red que queramos.

Tenemos

que habilitarla

primero, le damos el nombre,

elegimos la configuración de IPv4 Static y le ponemos la red que queramos, salvamos

y aplicamos

cambios.

Si

nos vamos a Status,

Dashboard

ya se ven las tres interfaces configuradas.

Vamos

a comprobar que el pfsense funciona correctamente y para ello vamos a hacer

ping desde el pfsense a las dos máquinas.

Nos

vamos entonces a Diagnostics, ping y hacemos un ping al xp.

Podría

pasarnos que no nos hiciera ping, en ese caso habría que ver si el firewall del

xp está activo y si necesita añadir alguna excepción que permita hacerle ping.

Comprobamos

igualmente que se puede hacer ping a la máquina DMZ de la misma manera.

Lo siguiente

que hacemos es crear una regla con la que se pueda hacer ping desde las máquinas

al pfsense y entre las máquinas.

En el

xp ya tenemos creada la regla que permite hacer ping de la máquina al pfsense.

Nos

vamos a firewall,

rules

y creamos la regla que permita hacer ping a la DMZ, como queremos que haga ping

tanto al pfsense como al xp, ponemos como destino y origen cualquiera y usamos el protocolo ICMP, salvamos y aplicamos cambios.

Gracias :D

ResponderEliminar