ARP Spoofing y Man in The Middle: Ettercap

PREPARACIÓN DE LAS MÁQUINAS

Vamos a realizar un sniffing con man in the middle en un entorno controlado. Para ello vamos a utilizar el virtualbox, y vamos a usar dos máquinas debian como víctimas en red interna.

PREPARACIÓN DE LAS MÁQUINAS

Vamos a realizar un sniffing con man in the middle en un entorno controlado. Para ello vamos a utilizar el virtualbox, y vamos a usar dos máquinas debian como víctimas en red interna.

La

aplicación que usaremos para ello es ettercap y capturaremos los paquetes con

el wireshark.

Con lo

cual empecemos el trabajo...

Lo

primero es tener claro cuáles son las ip tanto de la máquina real, que en

nuestro caso es un ubuntu 12.04, como la de las víctimas.

La

máquina servidor dhcp tiene una ip 192.168.56.2

La

máquina cliente dhcp tiene una ip 192.168.56.10

Para poner las dos máquinas en red interna y modificar la dirección IP, recordemos que era editar el archivo /etc/network/interfaces, se elimina la línea que pone iface eth0 inet dhcp sustituyéndola por:

Iface eth0 inet static

Address 192.168.56.2

Netmask 255.255.255.0

Elegimos una address y una netmask la que queramos.

Y luego lo guardamos y salimos del editor.

Después damos de alta

el servicio con:

ifdown

eth0

ifup

eth0

y comprobamos con un:

ifconfig

Lo

siguiente que hay que hacer es: dentro de archivo, preferencias,

red del virtual

box es crear una red solo anfitrión, y deshabilitar el servicio dhcp.

La

ip que le corresponde es la 192.168.56.1

Inicialmente

está habilitado, nos metemos dentro del cuadradito señalado a la derecha para

poder deshabilitarlo

Luego pongo ambas máquinas en sólo anfitrión.

ATAQUE

Ya conocemos

las ip de todas las máquinas, luego lo siguiente a realizar es abrir desde

nuestra máquina real desde la que vamos a lanzar el ataque el ettercap. Lo

abrimos en modo root, para que nos permita hacer más cosas. Y para abrirlo en

modo root, ejecutamos el siguiente comando

sudo

ettercap -G

Una vez

dentro, dentro de la pestaña sniff pinchamos en unified sniffing, elegimos la

network interface en nuestro caso vboxnet0 y aceptamos.

Lo

siguiente es pinchar sobre host, y escanear para ver los host que encontramos

en scan for hosts y luego mostrar la lista, en nuestro caso como es un entorno

controlado, solo encontraremos dos.

Elegimos

el primer host y lo añadimos al target 1, elegimos el segundo host y lo

añadimos al target 2.

Lo

siguiente es en la pestaña de Mitm, pinchar en Arp Poisoning y luego marcar

sniff remoting connetions.

Y ya por

último empezar el sniffing en start.

En cada

máquina ponemos un arp -n para que veamos lo que pasa.

MUESTRA DEL ATAQUE

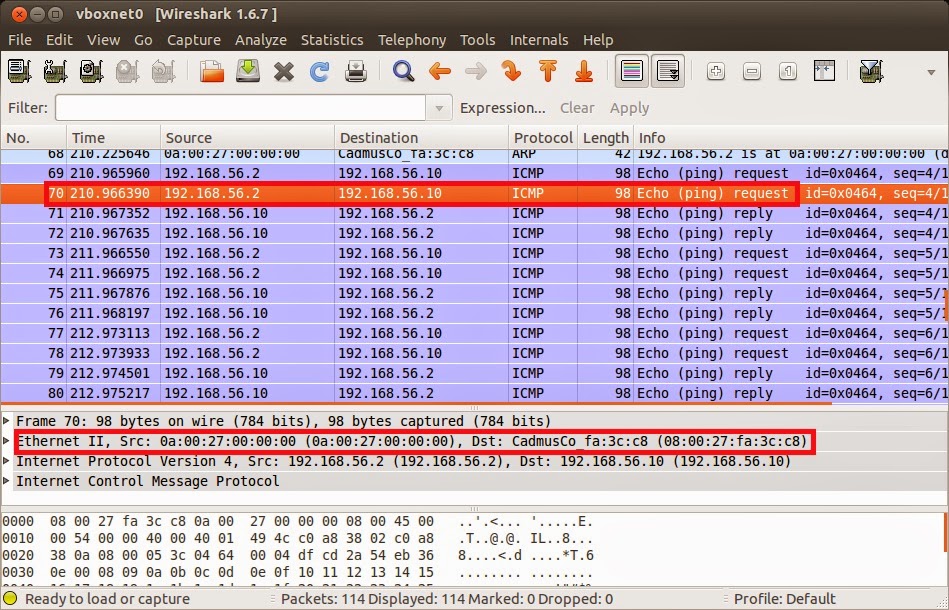

Para ver

la captura de paquetes abrimos el wireshark, también como root.

Sudo

wireshark

Elijo la

red que quiero ver, y lo primero que vemos es un montón de paquetes arp que

lanza la máquina real.

Para ver

realmente lo que hace el ataque, vamos a hacer un ping de una máquina a otra y

observaremos el wireshark.

Ahora miraremos paquete a paquete, un ping lo forman dos paquetes, uno que envía una máquina a otra y el otro la contestación de la máquina 2 a la 1.

En este caso se observan 4 paquetes en cada ping, uno que va desde la máquina 1 a la máquina real, va de la MAC de la máquina 1 a la MAC de la máquina real.

El segundo va de la MAC de la máquina real a la MAC de la máquina 2, con esto la máquina 2 cree que el paquete se lo manda la máquina 1.

El tercero va de la MAC de la máquina 2 a la MAC de la máquina real.

El cuarto va de la MAC de la máquina real a la MAC de la máquina 1, de esta forma la máquina 1 cree que se lo ha enviado la máquina 2.

ARP Spoofing y Man in The Middle: Cain&Abel

PREPARACIÓN DE LAS MÁQUINAS

Vamos a hacerlo ahora con windows, y aquí en vez de utilizar el ettercap usamos el cain&abel.

PREPARACIÓN DE LAS MÁQUINAS

Vamos a hacerlo ahora con windows, y aquí en vez de utilizar el ettercap usamos el cain&abel.

La

ip de windows xp es 192.168.56.5, se

la hemos puesto manualmente a través de la configuración de red y podemos

emplear las máquinas anteriores u otras, poniéndolas todas dentro de la misma

red, como lo hemos hecho en el punto anterior de preparación de las máquinas.

En

este caso, como estamos en un entorno contralado, deshabilitamos en el xp el

firewall, para que entre ellas se puedan comunicar sin problemas.

ATAQUE

Abrimos

el Cain&Abel y procederemos a activar el sniffer, para ello hacemos click

sobre el botón señalado en la foto, en la parte superior izquierda de la barra

de herramientas del programa y elegimos el adaptador, que en este caso solo tenemos uno, y aceptamos.

Hecho

esto, nos dirigimos a la pestaña superior que pone sniffer y una vez dentro,

nos ponemos sobre la pestaña de host, y dentro de la pantalla en cualquier

parte con el botón derecho del ratón, se despliega otro menu y escaneamos los

host.

Después se marca escanear todos los equipos de mi subred.

Después se marca escanear todos los equipos de mi subred.

Aparece

una lista con los equipos de la subred.

Dentro

del módulo de sniffer de Cain, nos dirigiremos a la pestaña inferior ARP para

posteriormente hacer click en el simbolo + situado en la barra de herramientas,

que se activa pinchando en cualquier parte de la parte derecha.

Ahora escogemos a las víctimas, e igual que antes cogemos las mismas máquinas

ip 192.168.56.2 y ip 192.158.56.10

ip 192.168.56.2 y ip 192.158.56.10

MUESTRA DEL ATAQUE

Le damos al símbolo de ARP y aparece ya envenenada. Si hacemos un ping de una máquina a otra se ve los paquetes que se están enviando entre una y otra.

Le damos al símbolo de ARP y aparece ya envenenada. Si hacemos un ping de una máquina a otra se ve los paquetes que se están enviando entre una y otra.

Se podría ver también esa captura de paquetes con el wireshark, igual que lo vimos antes con el ettercap.

No hay comentarios:

Publicar un comentario